基于Fluxion6.4搭建的钓鱼WIFI

学习永无止境,作为大学狗的我又迎来了假期,在这漫长的假期中总要找点事情做,最近在一个大佬的博客(那些年我们破解WIFI的一些事)中看到了破解WIFI的N种方式,我对其中的Fluxion搭建钓鱼WIFI颇感兴趣,下面就让我们来复现一下吧(注:hack千万条,安全第一条。渗透不规范,亲人两行泪)

1.实验环境

系统:kali linux 2019.4

无线网卡:RT3070(支持moniter模式)

无线路由器:FAST

2.安装Fluxion

终端输入git clone https://github.com/FluxionNetwork/fluxion.git

若出现无法定位软件包,可以更换源,再重新下载。

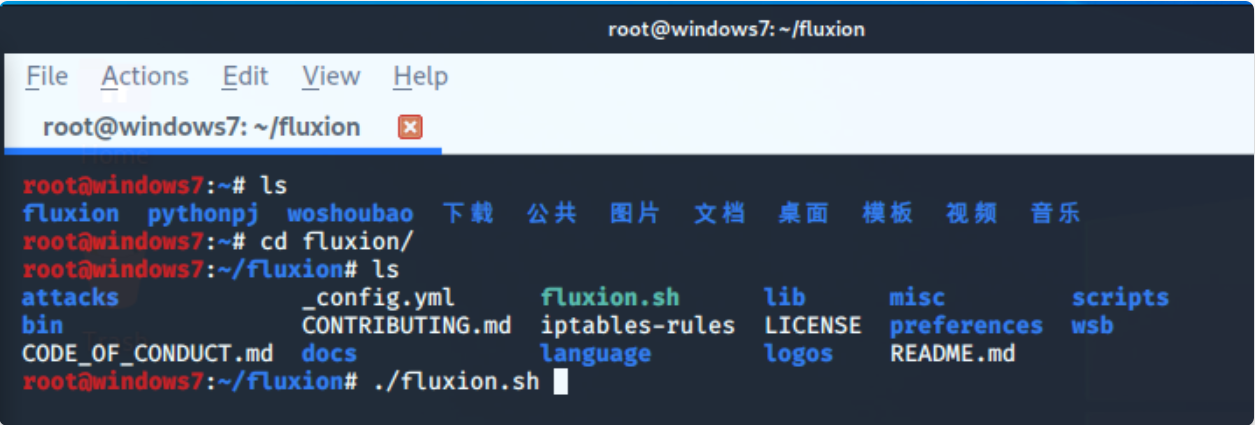

3.启动Fluxion

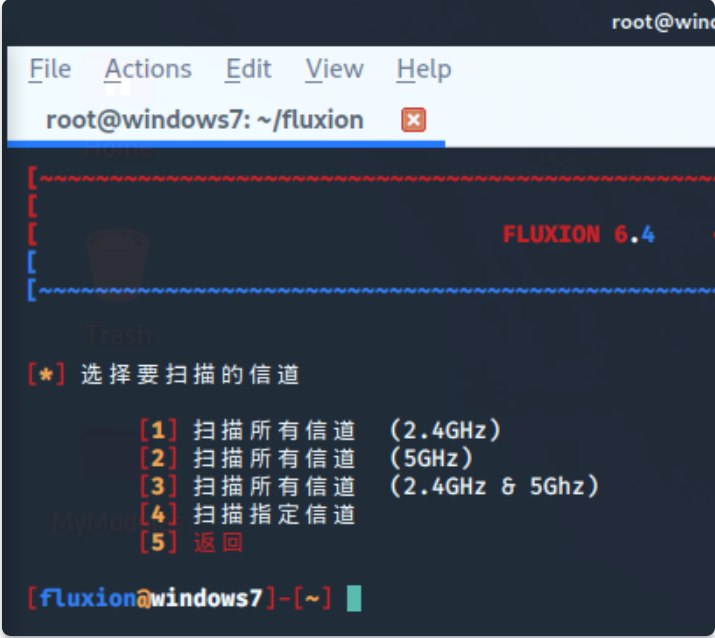

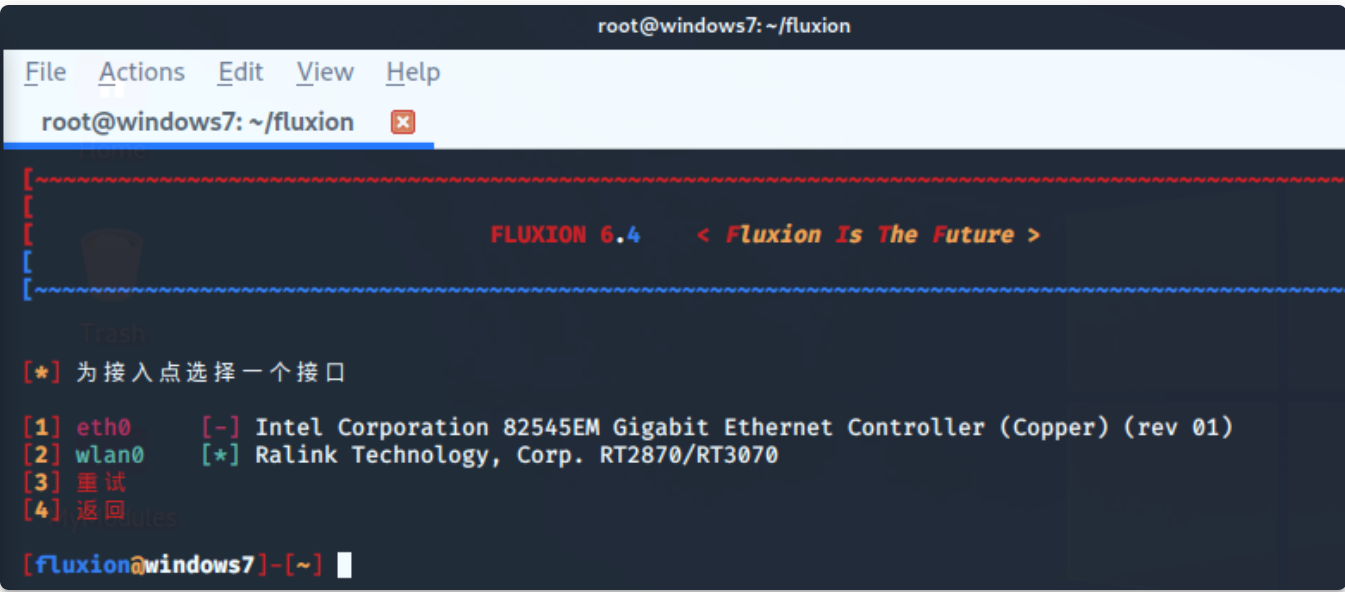

按照下面的命令打开Fluxion(如下图)

PS:第一次启动软件会自动检查环境,提醒你还需要安装哪些软件,根据提示一键安装就行了。

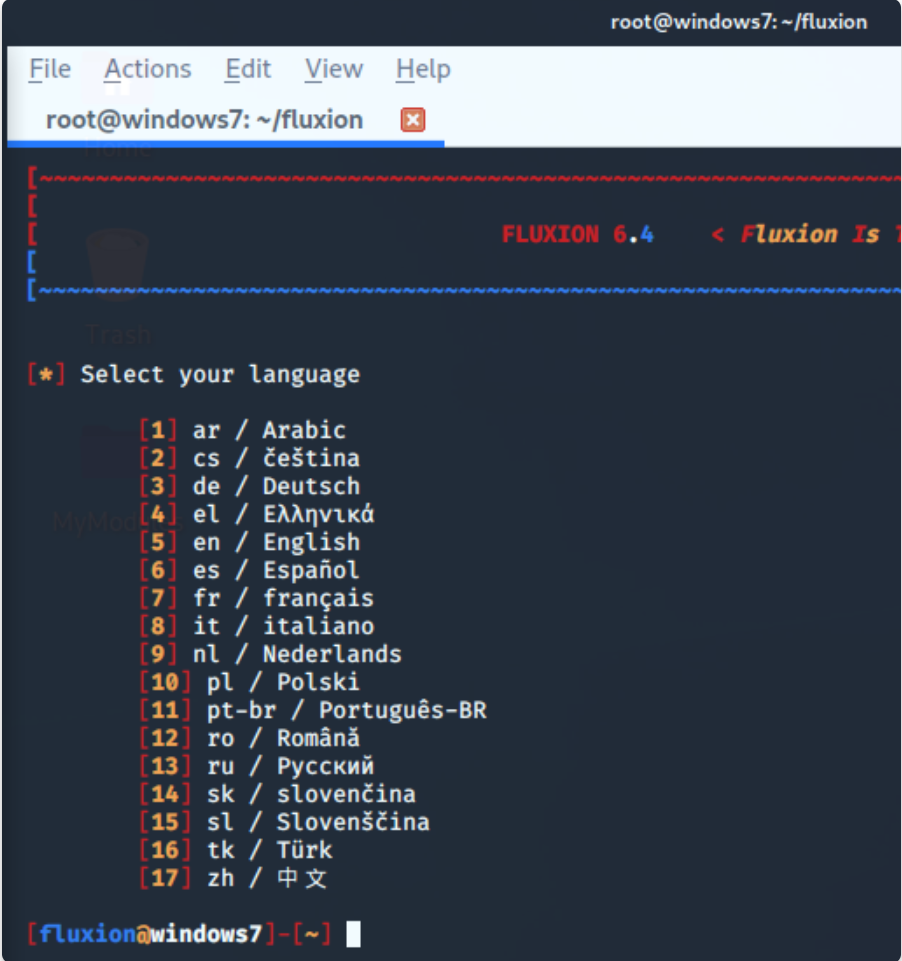

选择语言(如上图)

我们选择1(如上图,总感觉这个翻译怪怪的···)

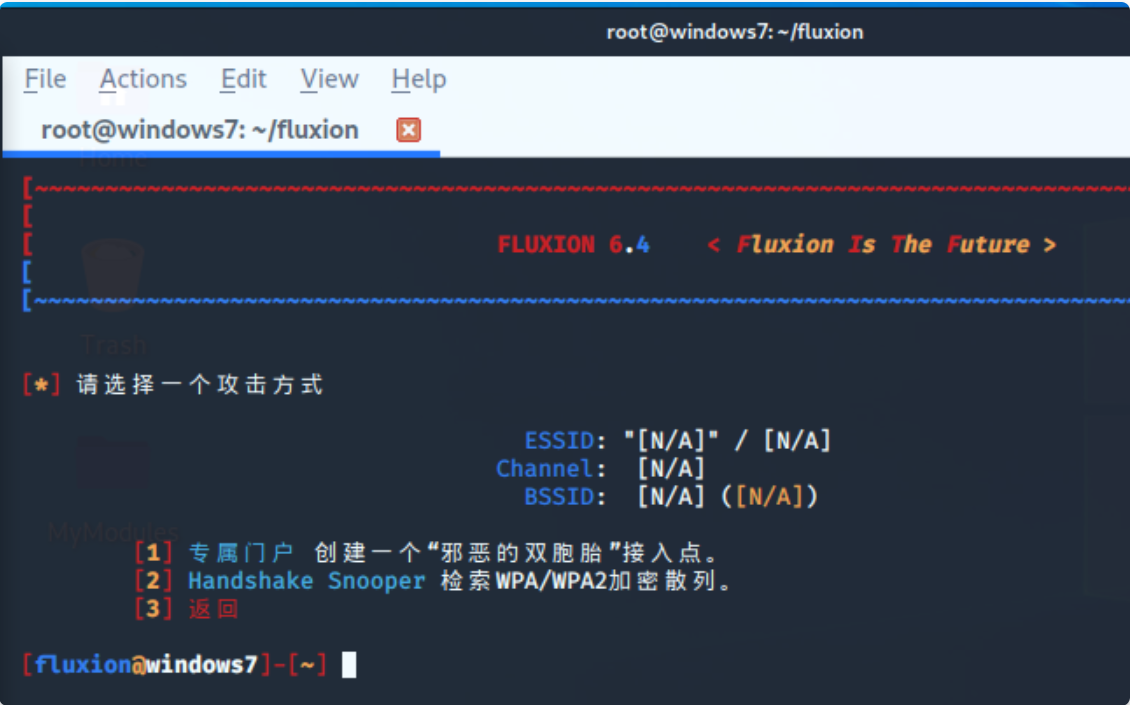

我们选择1吧(如上图)

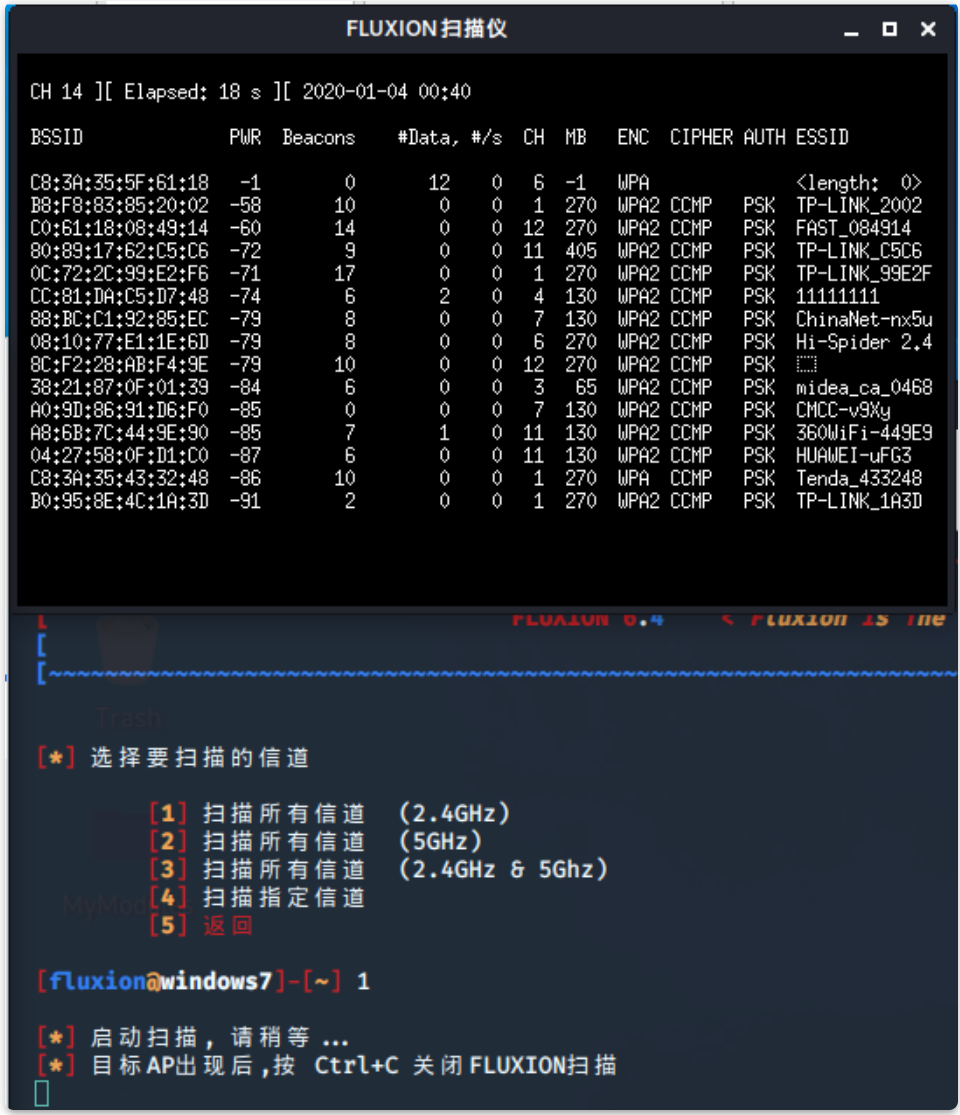

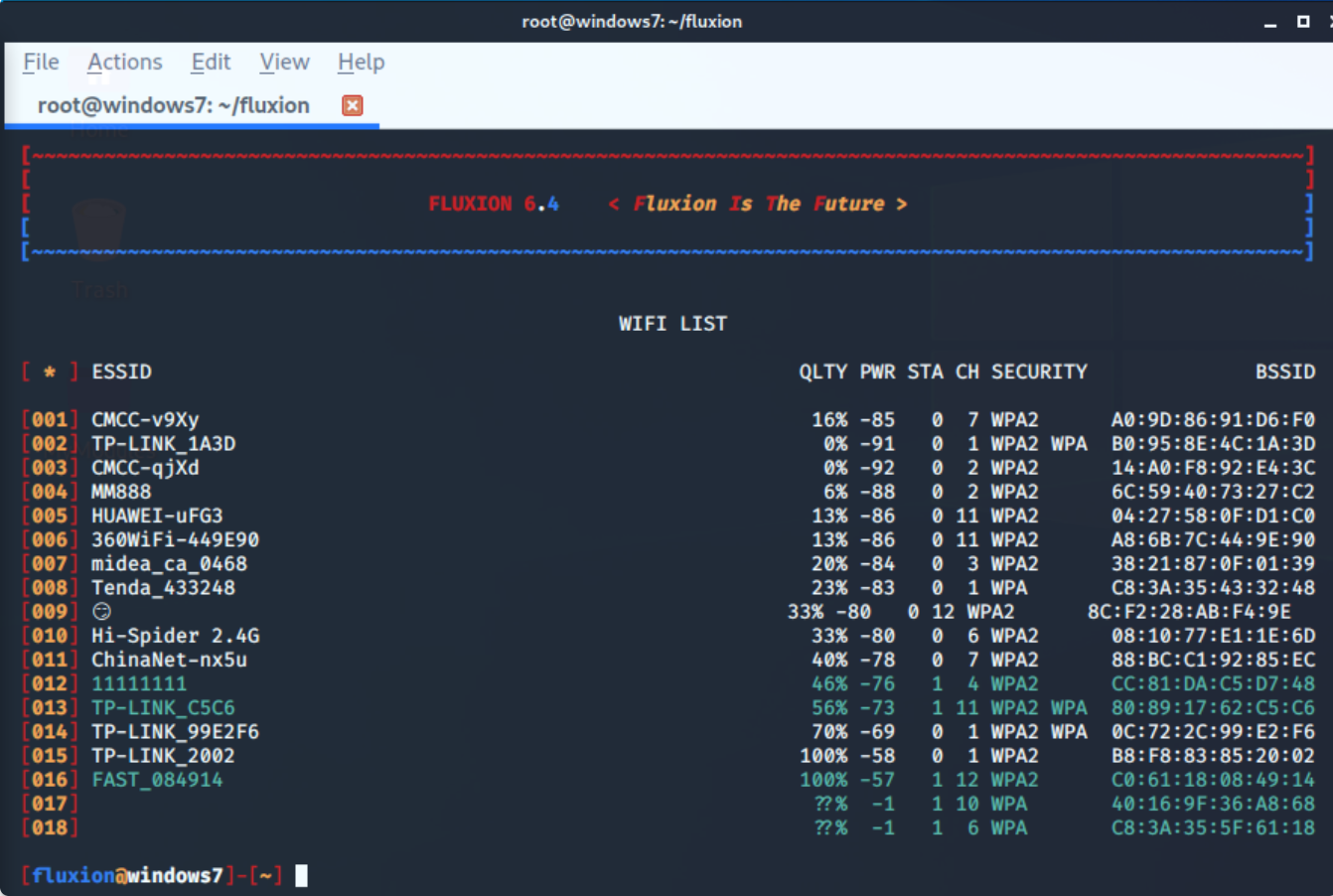

扫描附近的WIFI,按Ctrl+C停止扫描(在FLUXION扫描仪里Ctrl+C,否则就退出Fluxion了),我选择目标16(如上图)

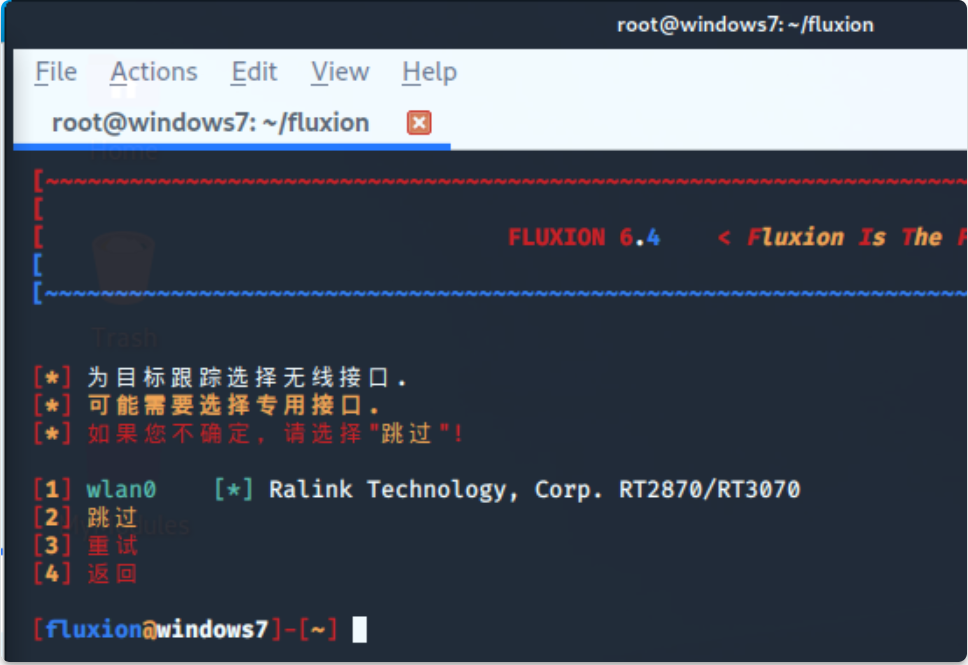

选择2跳过(如上图)

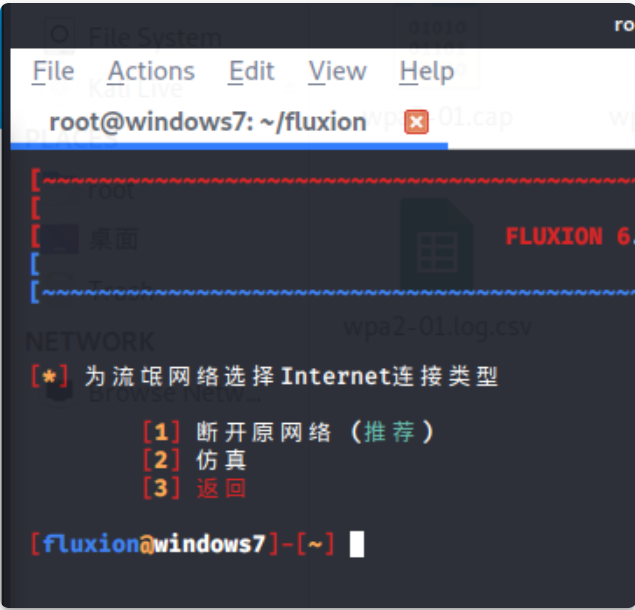

选择2(如上图)

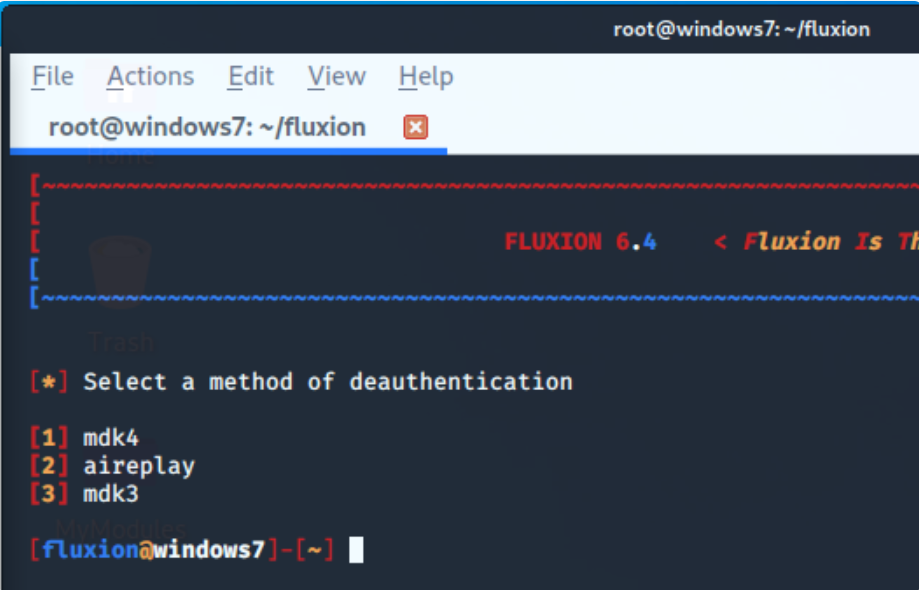

选择攻击方式,我选择2,玩过aircrack-ng的都知道aireplay的作用是向用户发送大量deauth数据包,使其掉线。(如上图)

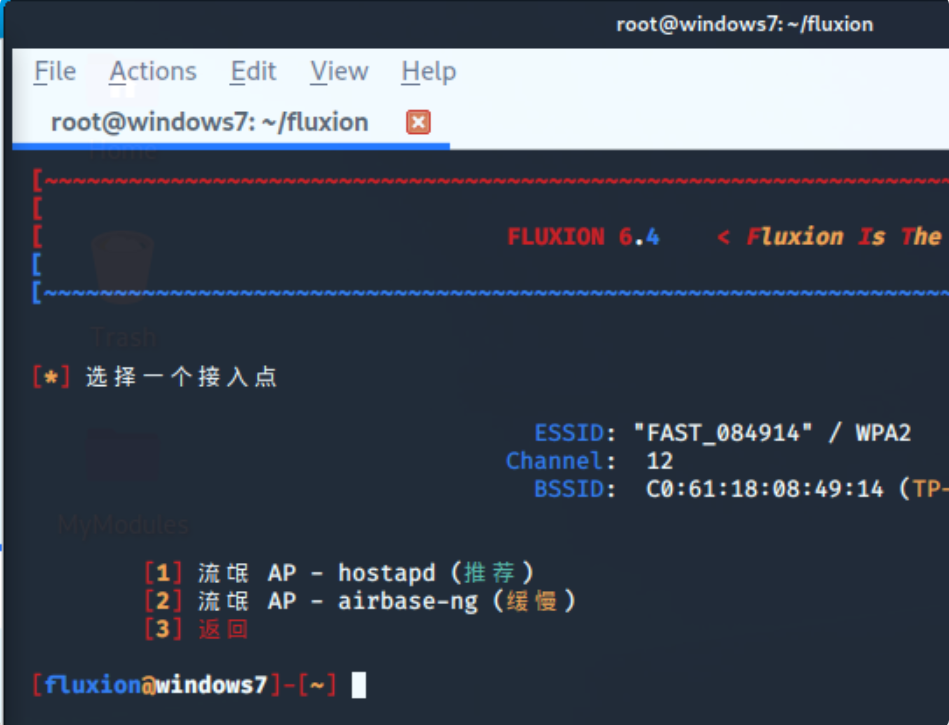

选择1(如上图)。

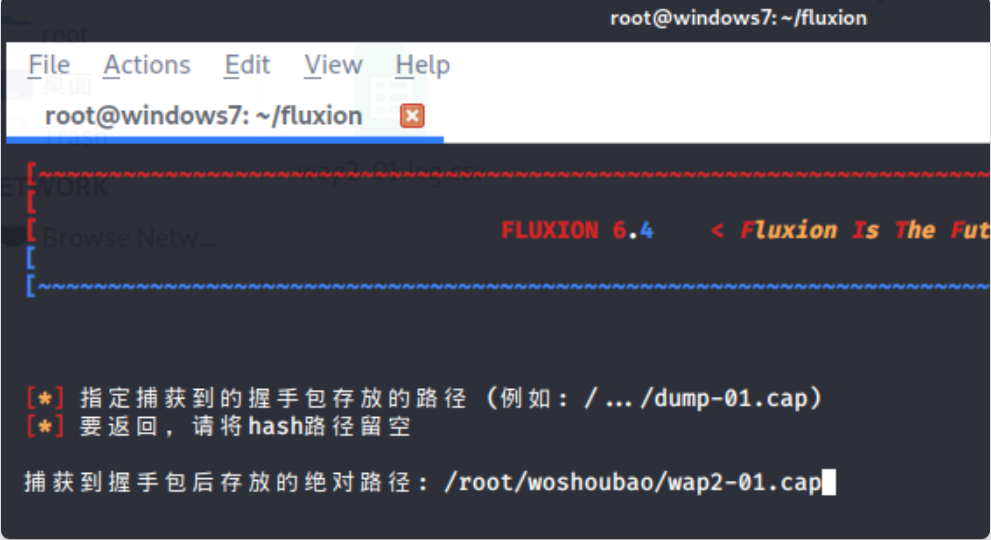

原本这里我的理解是输入一个保存握手包的路径就行了,但是一直报错路径错误或hash不存在,最后才发现填的是握手包的路径,意思就是还得自己抓握手包咯?这也太麻烦了,老版Fluxion是提供抓包的,并且这个步骤是可以空格跳过的,但是这个新的版本不行,也许是BUG吧,所以我还用aircrack-ng自己抓了握手包(这个细节就不提了,网上很多详细教程,如:Aircrack-ng破解无线WIFI密码)

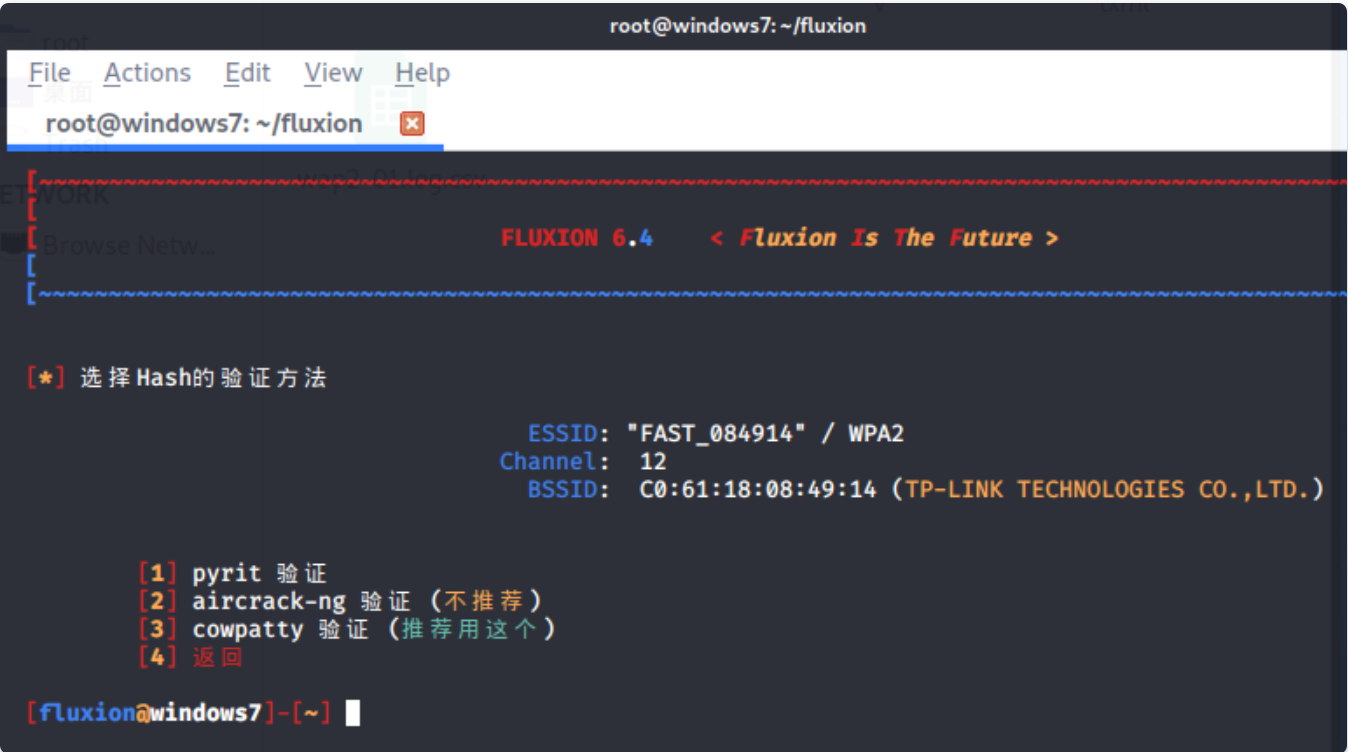

选择3(如上图)

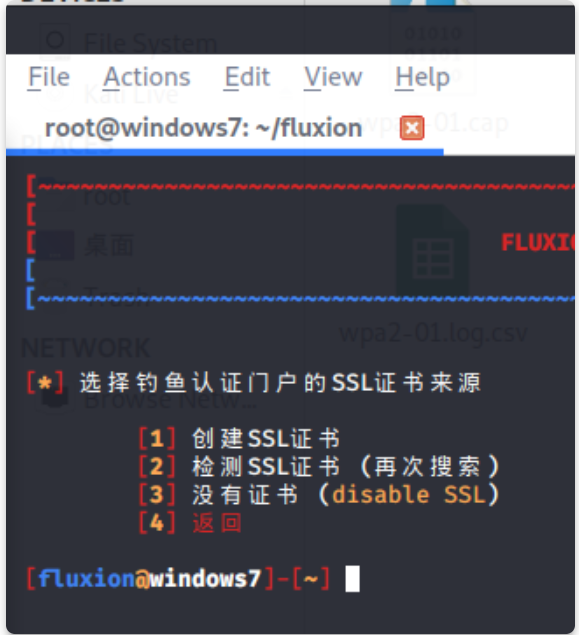

选择1(如上图)

选择1(如上图)

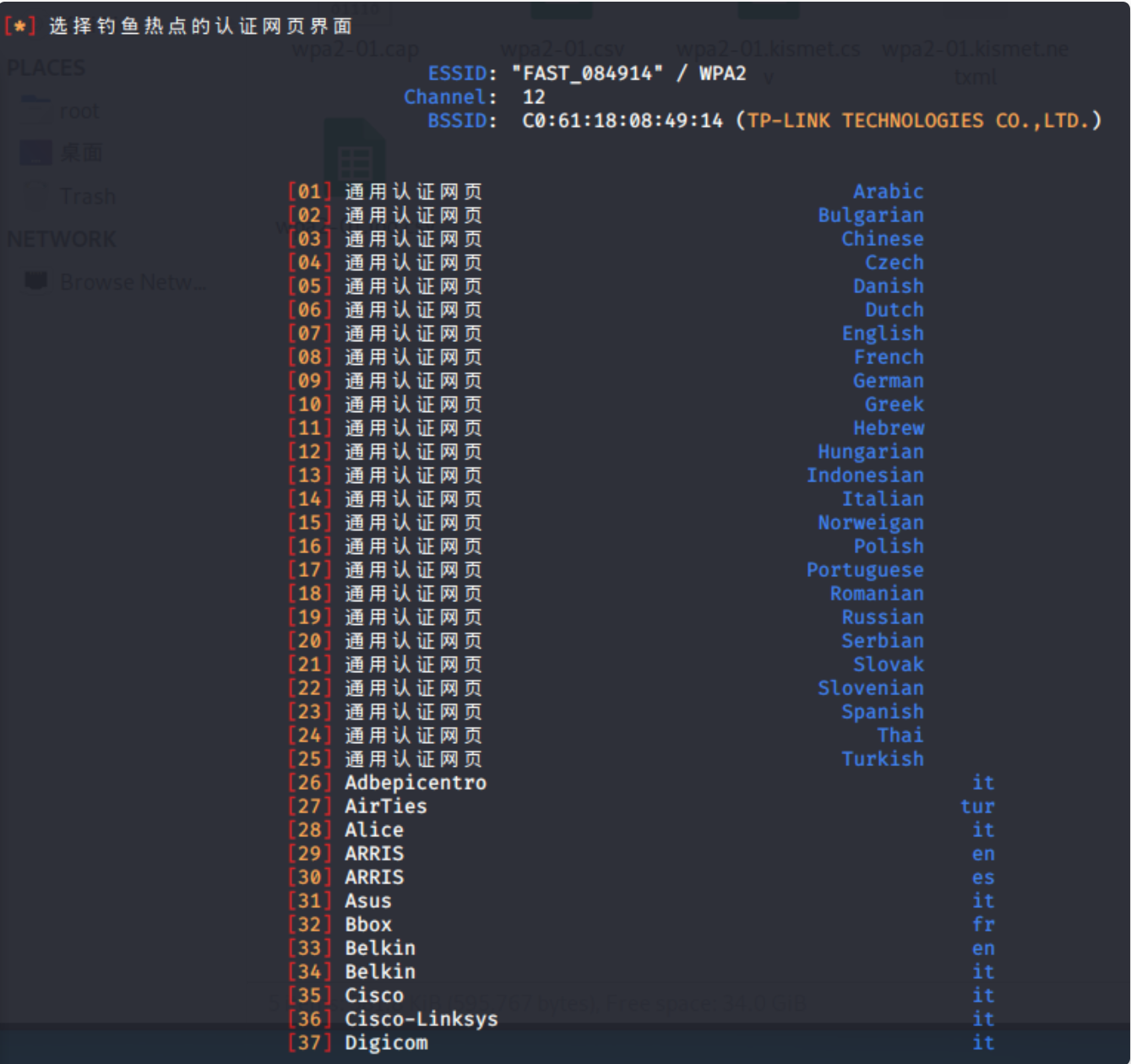

Fluxion贴心的为用户提供了多种钓鱼页面,选择3试试吧(如上图)。

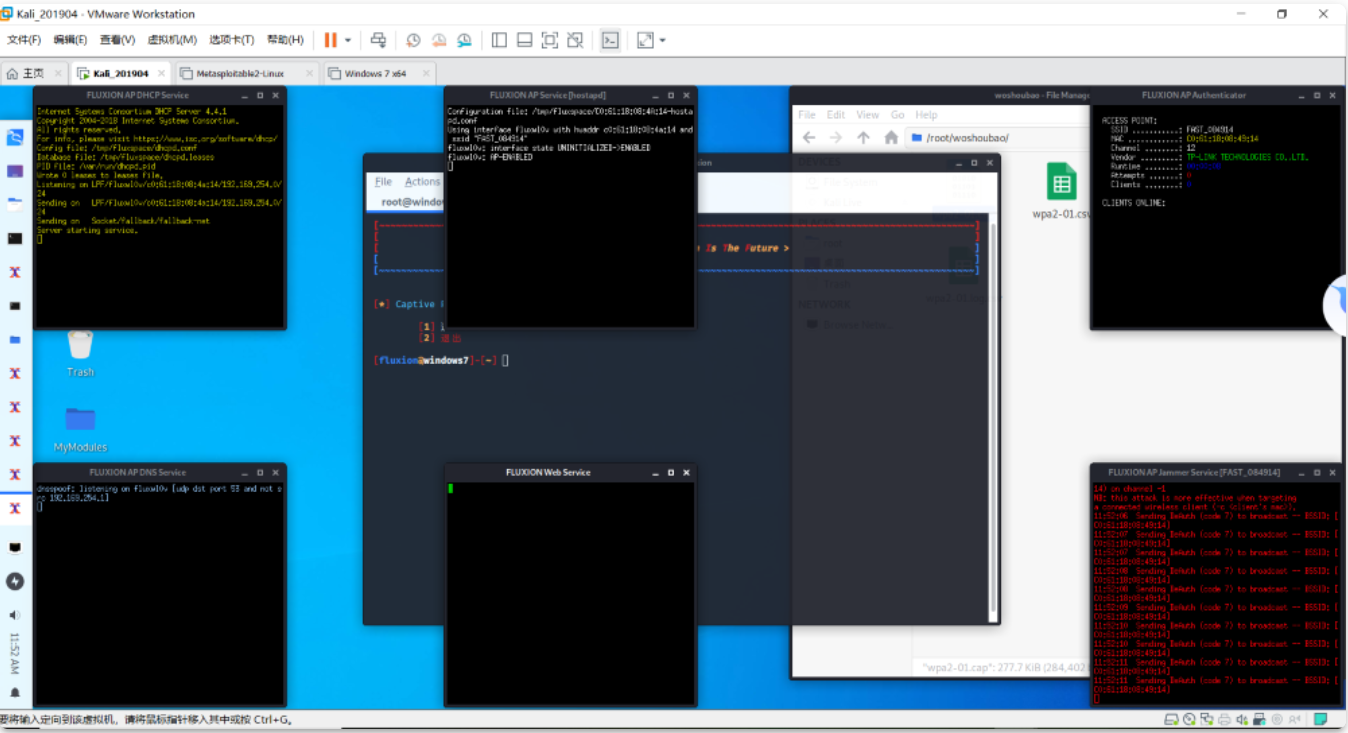

开始搭建钓鱼AP,等待鱼儿上钩(如上图,为了格式好看,图片分辨率低了些)

这时,使用FAST_084914无线网络的用户都会掉线,当他们查看网络时会发现另外一个一模一样的网络,出于好奇他们会尝试连接(理想情况下···)。

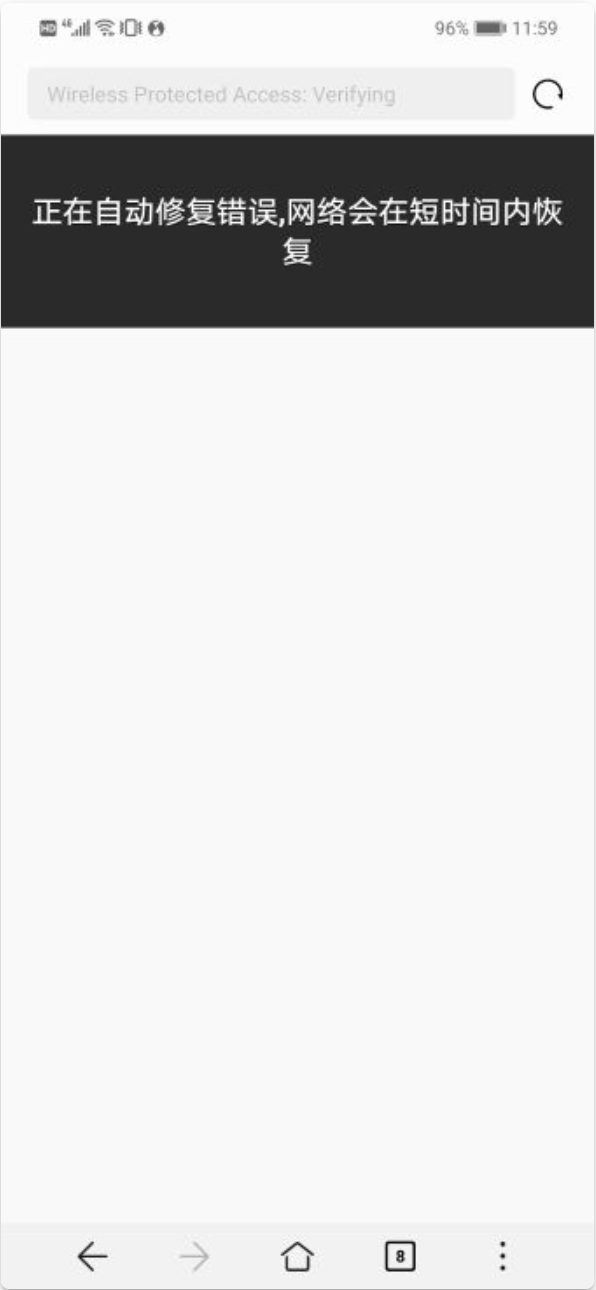

他们连接上钓鱼WIFI后,就会进入认证页面。

这时就体现握手包的用处了,当他们输入错误的密码时,通过和握手包里面的密码匹配,如果不一样是不会通过认证的,这样就增加了迷惑性,只有密码正确时才会出现以上的修复页面,得到密码后,Fluxion就会停止攻击,他们的网络又可以正常使用了(如上图)。

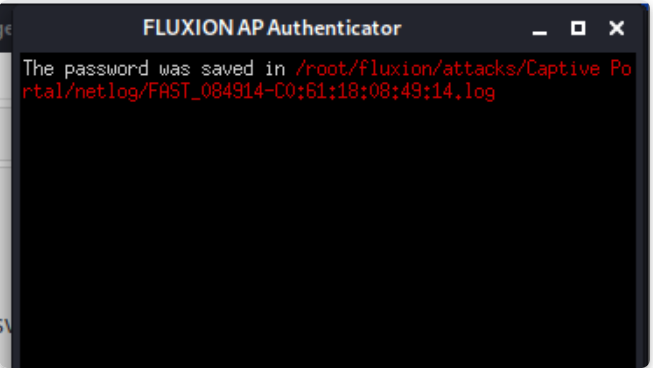

我们得到正确密码后,Fluxion自动关闭,并告诉你密码存放的位置。

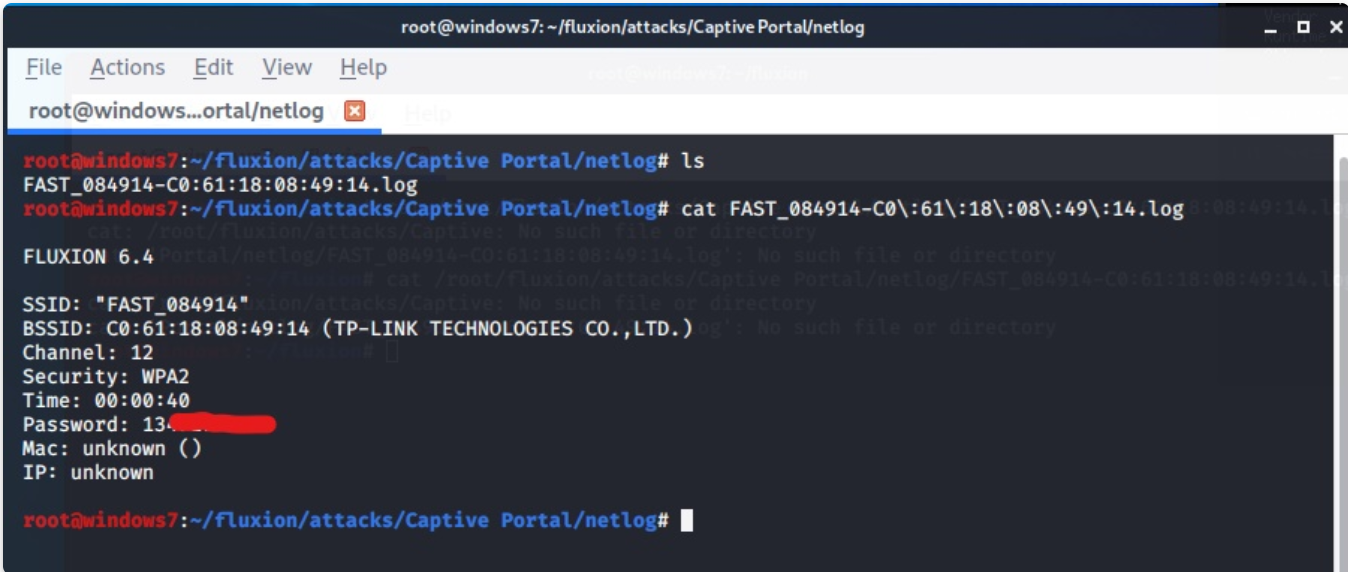

查看密码(如上图)

一个又不紧张又不刺激的钓鱼过程就结束了,这种方式还是有局限性的,有警惕性的人很快就会识破这个trick,所以最简单的方式还是去直接问密码吧。